1、工業通信協議有幾千種嗎?

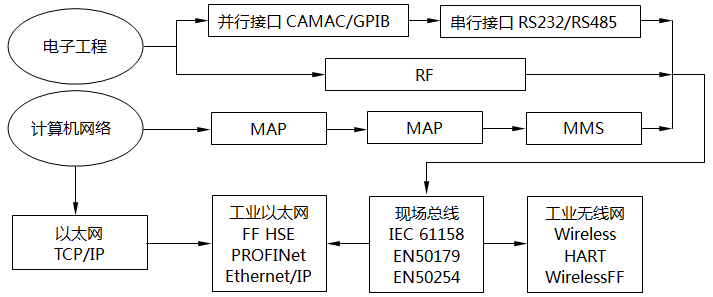

溯源工業通信協議如上圖所示有三個分支。一個來自電子工程,從上世紀70年代開始由RS232和RS485串行通信協議發展到現場總線,如CAN,interbus,Profibus,DeviceNet,CCLink,FF……。另一個分支起源于計算機網絡,上世紀80年代依據ISO的開放系統互聯OSI7層模型,美國通用汽車GM和波音開發的MAP(Manufacturing Automation Protocol),盡管后來在市場競爭中敗給了以太網,但它首創采用的令牌總線協議,成為一些工業現場總線運用的通信方法。第三個分支同樣起源于計算機工程,以太網的協議因為其開放性和極佳的市場相應,隨著 PC機蓬勃發展而迅速普及,于是在上世紀90年代開始向工業應用滲透,最終取得了極大的成功,一直到現在工業以太網風靡了整個工業通信。

不過由于工業應用所呈現的多樣性,譬如過程控制對實時通信要求的mission-critical,與離散制造對實時通信要求的time-critical,就有很大的不同。何況還有在工程要求上的區別,例如過程控制中的傳感器、變送器和執行器要求供電線與信號線合二為一的二線制和長線驅動,以及防爆及防止浪涌的要求,對現場總線和工業以太網的規范都有很大的影響。可見工業自動化要求的多樣性催生了滿足不同應用的現場總線和工業以太網。換言之,不同類型的現場總線和工業以太網有著其最適宜的應用定位。

即使這樣,現場總線和工業以太網的國際標準IEC 61158所規范的各種協議,也只是區區24種。再計及由ISO發布的道路交通運載工具數字化信息交換國際標準ISO 11898所規范的CAN總線(在工業控制中應用也很廣泛);以及在現場總線和工業以太網的國際標準發布以前各大自動化公司開發的PLC、DCS系統所開發的專用通信協議,如西門子的MPI、PPI,Rockwell的DH、DH+,施耐德德MODBUS和MODBUSPLUS,三菱電機的MELSECNET等等,加起來離開數千種通信協議也只是個零頭,差了兩個數量級。另外, 我們不應把數字通信早期運用的串行總線RS232C/RS422/RS485在數據格式中有關數據位、停止位、奇偶校驗等定義不同,也算成不同的通信協議。

不知工業通信協議有幾千種的說法從何而來,又有什么依據。

2、目前工業通信中的信息安全是因工業4.0的開發實施而加劇嗎?

根據媒體報道,最近德國信息科技、電信與新媒體協會BITKOM公布的一項安全研究報告顯示,過去兩年,德國有大量制造業曾遭受過工業通信的惡意攻擊,帶來了約430億歐元(合500億美元)的工業損失。BITKOM詢問了503位德國各領域制造業的管理者或安全主管,有68%明確表示他們曾遭受攻擊。這其中,有47%的損失源自網絡攻擊行動。

的確,工業4.0的實施如果離開泛在的通信技術,是沒有可能把制造設備、運營系統、能源利用、原材料和外協件的供應、產品服務,以及所有上述各種要素背后的人員互聯互通,完成提質增效、優化運轉、加快市場和服務響應、提高市場競爭力的終極目的的。但是,是不是因為對通信的依賴,由此產生的信息安全問題歸咎于工業4.0的推行呢?事實上,信息安全問題早在工業4.0的概念提出之前若干年就發生了。而這幾年網絡攻擊、黑客盛行,迅速由軍事應用、政務應用、金融和商業應用等拓廣到工業應用,只是凸顯了信息安全的極端重要性。

2010年6月發現的的震網病毒攻擊伊朗制備濃縮鈾的離心機的事件,想必大家都記憶猶新。這一種先進的存在持久威脅(APT)的蠕蟲病毒,原來是針對特定目標設計的,它潛伏在使用Windows操作系統的西門子PLC的編程軟件STEP 7之中,只有當滿足原來設定的條件時才會發作。一旦執行攻擊進行遠程發布破壞命令,可以持續大約27天,而由于病毒隱藏在PLC的“根工具箱”(rootkit)中,這種欺詐手段使得PLC的維護工程師根本無從發現。

近年來,這個曾經擴散到多于115個國家的震網病毒以及其它病毒,又大有卷土重來之勢。原因之一是,現在在役的、數以百萬計的PLC中,大部分根本沒有采取任何信息安全的措施,在執行命令時從不檢查命令的來源,因而無法判斷命令是合理的還是破壞性的。原因之二是,在PLC中采用的最多工業通信協議,如Profibus、ProfiNet和MODBUS,也對病毒是不設防的,方便了病毒沿著通信總線擴散。原因之三也許是始料未及的是,由于現在實施網絡攻擊和其它漏洞攻擊的門檻大大降低,像震網這樣用了4個零日蠕蟲巧妙設計的病毒,竟可以從網上下載源代碼;學習對PLC和工業控制系統進行攻擊的黑客課程,以及如何利用公開提供的黑客攻擊工具(如Metasploit框架),也已經不是難事。據悉,2016年和2017年世界黑客大會重點討論的就是對PLC和工業控制系統實行攻擊和防御的問題。據著名的咨詢集團Gartner估計,2018年在信息安全的花費高達960億美元。

由此可以得出結論,這幾年PLC和工業控制系統遭受攻擊的不僅僅是德國的制造業,而是覆蓋了全球的制造業和公用設施(如電網)。只不過德國的BITKOM協會發表了本國制造業信息安全嚴重情況的報告,據此加以引申似乎不合情理。

作者:上海工業自動化儀表研究院 彭瑜